完成イメージ

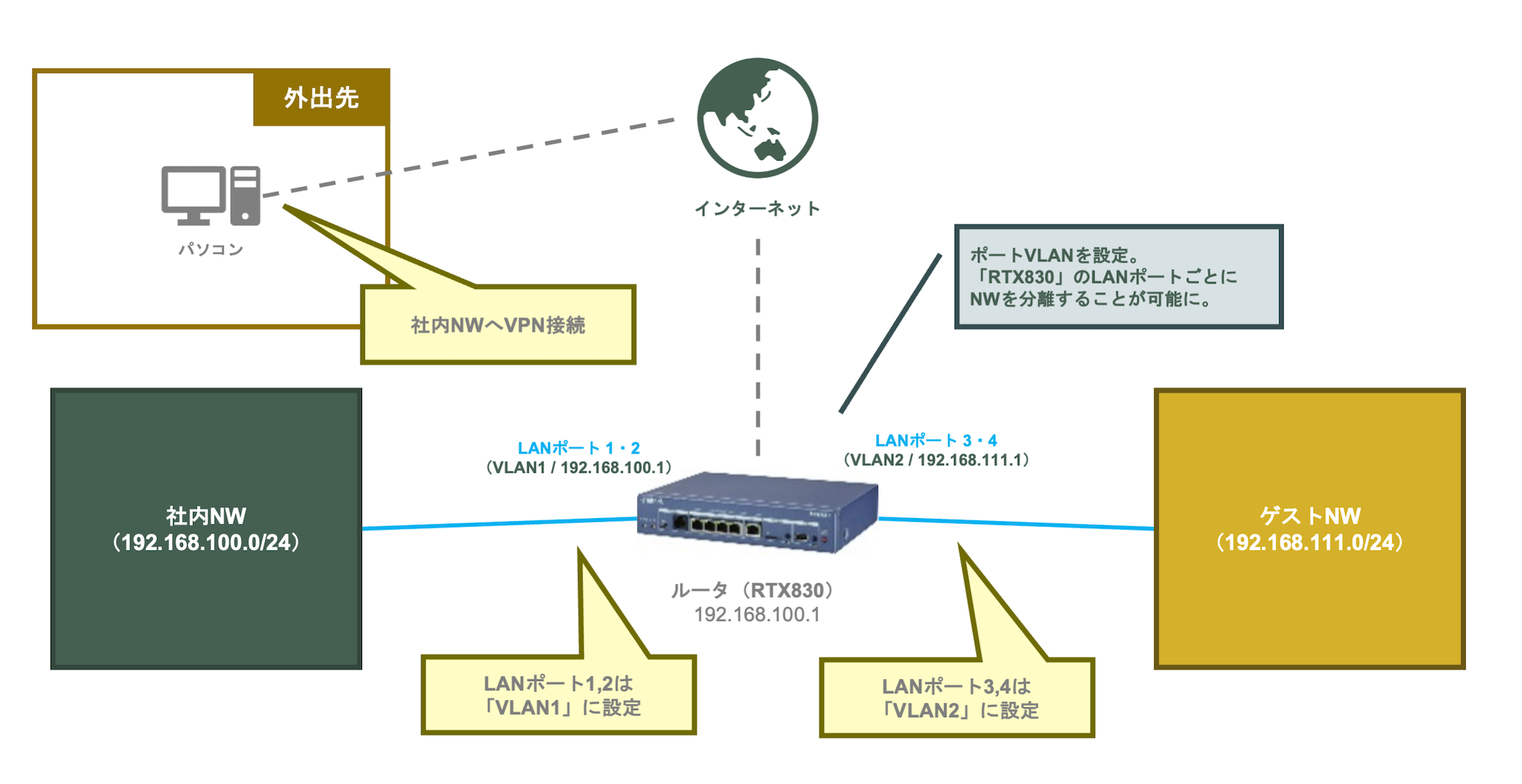

完成時のイメージは以下のようになります。

「RTX1210」や「RTX830」の機能である「LAN分割機能(ポートVLAN)」を使い、社内ネットワークとゲスト用ネットワークの2つに分離します。ネットワーク間は完全に分離し、アクセスは不可能です。

かつ、「インターネットVPN」も構築します。VPNは社内ネットワーク側に接続できるように設定します。

ざっくりとですが、構築イメージは以上の通りになります。

事前準備

「固定IP」プランのプロバイダを契約

今回の構成を完成するには、「固定IP」のプロバイダを契約する必要があります。

利用されているプロバイダのプラン一覧などから、「固定IP」のプランが存在しているかチェックしてみてください。プランの詳細部分に「VPN構築向け」など書いてあることが多いです。

「固定IP」プロバイダの契約情報を確認

契約が完了したら、プロバイダ情報を確認します。

大きくは3つの情報が設定時に必要になります。

- 「接続ユーザ名(セッションID)」・・・プロバイダから発行されるID。ルータ設定時に必要です。

- 「パスワード」・・・プロバイダから発行されるIDに紐づくパスワード。ルータ設定時に必要です。

- 「割り当てられる固定IPアドレス」・・・ルータ設定時に必要はありませんが、VPN接続の設定時に重要です。

上記3つの情報が揃った状態で構築を開始します。

ルータの設定

事前準備が整ったら、ルータの構築を始めます。

プロバイダ情報を入力してインターネットに接続

まずは、インターネットに抜けられるか必要情報を入力した上で以下のコマンドを実行します。

後ろの方のコマンドは基本設定などになります。

ip route default gateway pp 1

pp select 1

description pp 固定IP_プロバイダ

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname 接続ユーザ名 パスワード

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200004 200020 200021 200022 200023 200024 200025 200030 200032 200040 200042 200100 200101 200102 200103

ip pp secure filter out 200013 200014 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

pp enable 1

telnetd host lan

dns server pp 1

dns server select 500001 pp 1 any . restrict pp 1

dns private address spoof on

schedule at 1 */* 00:00:00 * ntpdate ntp.nict.jp syslog

schedule at 2 */Sat 01:00 * restart

httpd host 192.168.100.1-192.168.100.254

statistics traffic on

statistics nat on

switch control mode offインターネットに接続ができて、事前に確認していた固定IPアドレスがグローバルIPとして取得できていれば外部との疎通はOKです。

「LAN分割機能(ポートVLAN)」を設定

社内NWとゲストNWに分離するために

「LAN分割機能(ポートVLAN)」を有効化してフィルターをかけて疎通を取れないようにします。

vlan port mapping lan1.1 vlan1

vlan port mapping lan1.2 vlan1

vlan port mapping lan1.3 vlan2

vlan port mapping lan1.4 vlan2

lan type lan1 port-based-option=divide-network

ip vlan1 address 192.168.100.1/24

ip vlan1 proxyarp on

ip vlan1 secure filter in 200014 200099

ip vlan1 secure filter out 200004 200099

ip vlan2 address 192.168.111.1/24

ip vlan2 secure filter in 200013 200099

ip vlan2 secure filter out 200003 200099

ip filter 200000 reject 10.0.0.0/8 * * * *

ip filter 200001 reject 172.16.0.0/12 * * * *

ip filter 200002 reject 192.168.0.0/16 * * * *

ip filter 200003 reject 192.168.100.0/24 * * * *

ip filter 200004 reject 192.168.111.0/24 * * * *

ip filter 200010 reject * 10.0.0.0/8 * * *

ip filter 200011 reject * 172.16.0.0/12 * * *

ip filter 200012 reject * 192.168.0.0/16 * * *

ip filter 200013 reject * 192.168.100.0/24 * * *

ip filter 200014 reject * 192.168.111.0/24 * * *

ip filter 200020 reject * * udp,tcp 135 *

ip filter 200021 reject * * udp,tcp * 135

ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 200024 reject * * udp,tcp 445 *

ip filter 200025 reject * * udp,tcp * 445

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.100.0/24 icmp * *

ip filter 200031 pass * 192.168.100.0/24 established * *

ip filter 200032 pass * 192.168.100.0/24 tcp * ident

ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.100.0/24 udp domain *

ip filter 200036 pass * 192.168.100.0/24 udp * ntp

ip filter 200037 pass * 192.168.100.0/24 udp ntp *

ip filter 200040 pass * 192.168.111.0/24 icmp * *

ip filter 200041 pass * 192.168.111.0/24 established * *

ip filter 200042 pass * 192.168.111.0/24 tcp * ident

ip filter 200043 pass * 192.168.111.0/24 tcp ftpdata *

ip filter 200044 pass * 192.168.111.0/24 tcp,udp * domain

ip filter 200045 pass * 192.168.111.0/24 udp domain *

ip filter 200046 pass * 192.168.111.0/24 udp * ntp

ip filter 200047 pass * 192.168.111.0/24 udp ntp *

ip filter 200099 pass * * * * *

ip filter 500000 restrict * * * * *

ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udp

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.101-192.168.100.200/24 gateway 192.168.100.1 expire 24:00 maxexpire 24:00

dhcp scope 2 192.168.111.101-192.168.111.200/24 gateway 192.168.111.1 expire 24:00 maxexpire 24:00

dns host vlan1 vlan2

dns server 192.168.100.1

詳細については割愛しますが、以下の記事に各コードの詳細をまとめてありますので、チェックしてみてください。

「リモートアクセスVPN」の設定

リモートアクセスVPN用の設定内容もまとめておきます。

VPNアクセス時のユーザ名・パスワードと事前共有キーを設定した上で流し込みを行ってください。

pp select anonymous

pp bind tunnel1

pp auth request mschap-v2

pp auth username VPNユーザ名 パスワード

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp remote address pool dhcp

ip pp mtu 1258

pp enable anonymous

tunnel select 1

tunnel encapsulation l2tp

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive use 1 off

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text 事前共有キー

ipsec ike remote address 1 any

l2tp tunnel disconnect time off

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 200100 pass * 192.168.100.1 udp * 500

ip filter 200101 pass * 192.168.100.1 esp

ip filter 200102 pass * 192.168.100.1 udp * 4500

ip filter 200103 pass * 192.168.100.1 udp * 1701

nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.100.1 udp 500

nat descriptor masquerade static 1000 2 192.168.100.1 esp

nat descriptor masquerade static 1000 3 192.168.100.1 udp 4500

nat descriptor masquerade static 1000 4 192.168.100.1 udp 1701

ipsec auto refresh on

ipsec transport 1 1 udp 1701

l2tp service on以上でルータの設定は完了です。

社内NWとゲスト用NWで分離されているか、また、インターネットVPNを利用して外部からアクセスが可能かもチェックしてみてください。

設定完了後の「config」

一応、configをまとめたものも掲載しておきます。

ip route default gateway pp 1

vlan port mapping lan1.1 vlan1

vlan port mapping lan1.2 vlan1

vlan port mapping lan1.3 vlan2

vlan port mapping lan1.4 vlan2

lan type lan1 port-based-option=divide-network

ip vlan1 address 192.168.100.1/24

ip vlan1 proxyarp on

ip vlan1 secure filter in 200014 200099

ip vlan1 secure filter out 200004 200099

ip vlan2 address 192.168.111.1/24

ip vlan2 secure filter in 200013 200099

ip vlan2 secure filter out 200003 200099

pp select 1

description pp 固定IP_プロバイダ

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth username 接続ユーザ名 パスワード

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200004 200020 200021 200022 200023 200024 200025 200030 200032 200040 200042 200100 200101 200102 200103

ip pp secure filter out 200013 200014 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

pp enable 1

pp select anonymous

pp bind tunnel1

pp auth request mschap-v2

pp auth username VPNユーザ名 パスワード

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp remote address pool dhcp

ip pp mtu 1258

pp enable anonymous

tunnel select 1

tunnel encapsulation l2tp

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive use 1 off

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text 事前共有キー

ipsec ike remote address 1 any

l2tp tunnel disconnect time off

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 200000 reject 10.0.0.0/8 * * * *

ip filter 200001 reject 172.16.0.0/12 * * * *

ip filter 200002 reject 192.168.0.0/16 * * * *

ip filter 200003 reject 192.168.100.0/24 * * * *

ip filter 200004 reject 192.168.111.0/24 * * * *

ip filter 200010 reject * 10.0.0.0/8 * * *

ip filter 200011 reject * 172.16.0.0/12 * * *

ip filter 200012 reject * 192.168.0.0/16 * * *

ip filter 200013 reject * 192.168.100.0/24 * * *

ip filter 200014 reject * 192.168.111.0/24 * * *

ip filter 200020 reject * * udp,tcp 135 *

ip filter 200021 reject * * udp,tcp * 135

ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 200024 reject * * udp,tcp 445 *

ip filter 200025 reject * * udp,tcp * 445

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.100.0/24 icmp * *

ip filter 200031 pass * 192.168.100.0/24 established * *

ip filter 200032 pass * 192.168.100.0/24 tcp * ident

ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.100.0/24 udp domain *

ip filter 200036 pass * 192.168.100.0/24 udp * ntp

ip filter 200037 pass * 192.168.100.0/24 udp ntp *

ip filter 200040 pass * 192.168.111.0/24 icmp * *

ip filter 200041 pass * 192.168.111.0/24 established * *

ip filter 200042 pass * 192.168.111.0/24 tcp * ident

ip filter 200043 pass * 192.168.111.0/24 tcp ftpdata *

ip filter 200044 pass * 192.168.111.0/24 tcp,udp * domain

ip filter 200045 pass * 192.168.111.0/24 udp domain *

ip filter 200046 pass * 192.168.111.0/24 udp * ntp

ip filter 200047 pass * 192.168.111.0/24 udp ntp *

ip filter 200099 pass * * * * *

ip filter 200100 pass * 192.168.100.1 udp * 500

ip filter 200101 pass * 192.168.100.1 esp

ip filter 200102 pass * 192.168.100.1 udp * 4500

ip filter 200103 pass * 192.168.100.1 udp * 1701

ip filter 500000 restrict * * * * *

ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udp

nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.100.1 udp 500

nat descriptor masquerade static 1000 2 192.168.100.1 esp

nat descriptor masquerade static 1000 3 192.168.100.1 udp 4500

nat descriptor masquerade static 1000 4 192.168.100.1 udp 1701

ipsec auto refresh on

ipsec transport 1 1 udp 1701

telnetd host lan

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.101-192.168.100.200/24 gateway 192.168.100.1 expire 24:00 maxexpire 24:00

dhcp scope 2 192.168.111.101-192.168.111.200/24 gateway 192.168.111.1 expire 24:00 maxexpire 24:00

dns host vlan1 vlan2

dns server 192.168.100.1

dns server pp 1

dns server select 500001 pp 1 any . restrict pp 1

dns private address spoof on

schedule at 1 */* 00:00:00 * ntpdate ntp.nict.jp syslog

schedule at 2 */Sat 01:00 * restart

l2tp service on

httpd host 192.168.100.1-192.168.100.254

statistics traffic on

statistics nat on

switch control mode off