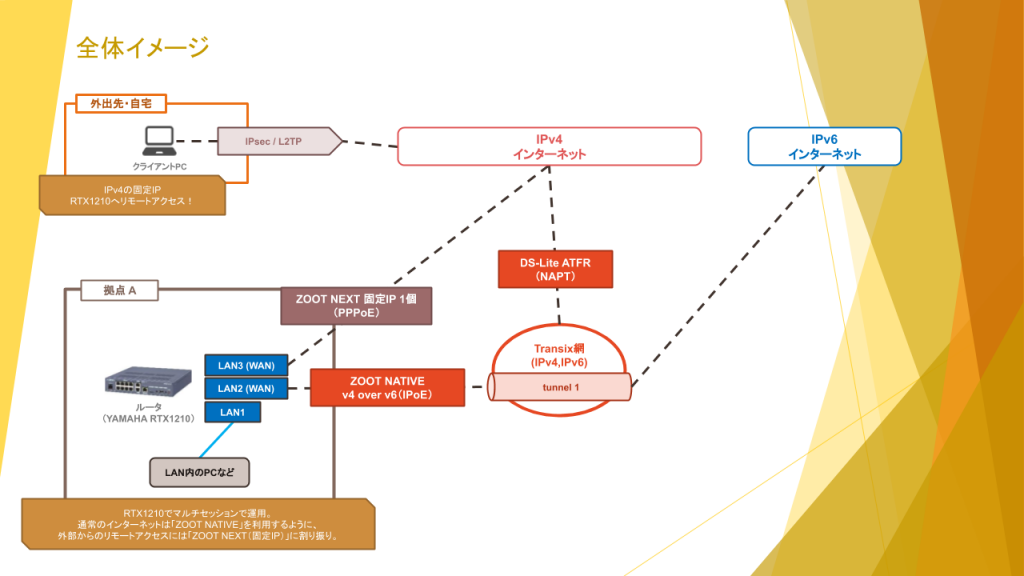

今回は、YAMAHAの「RTX1210」でインターリンクの「ZOOT NATIVE」と、「ZOOT NEXT(固定IP 1個)を契約して、

インターネットの利用は「DS-Lite」で速いまま、外部からの「リモートVPN(IPsec/L2TP)」を使える環境を構築したいと思います。

元々は、「ZOOT NATIVE 固定IP 1個」のプラン(https://www.interlink.or.jp/service/zootnative/koteiip.html)を使って、リモートアクセスもできる環境の構築を行おうと思っていたのですが、どうにも、固定IP用のトンネル終端装置(?)を経由してのIPv4インターネットに抜けられなかったので、この方法を試すことにしました。(なぜうまくいかないのか不明です….。解決されるまでは時間がかかりそうですし。)

構築イメージ

まずは、構築のイメージを見て全体像を理解します。

簡易的ではありますが、以下のようになると思います。

「拠点 A」にある「RTX1210」の「LAN2ポート」と「LAN3ポート」に

それぞれトンネル・プロバイダ設定を行い「マルチセッション」を確立させます。

内部「拠点 A」からインターネットへは、「ZOOT NATIVE」

外部から「拠点 A」へのリモートアクセスは、「ZOOT NEXT(固定IP 1個)」

の回線を利用するようにRTX1210の「config」に書き込みます。

それによって、振り分けてくれるといった形です。

早速、事前準備から見ていきましょう。

事前準備

フレッツ・v6オプションへの加入

ZOOT NATIVEを使うには、

このオプションの加入が必要なので、事前に行っておきます。

(https://flets.com/v6option/)

サービス情報サイトから、電話からもしくは、

プロバイダからの「フレッツ・v6オプション」を事前に加入しておきます。

※ 次に説明しているプロバイダ「ZOOT NATIVE」のオンラインで契約の際に、「v6オプション」を同時に申請することもできます。(https://www.interlink.or.jp/service/zootnative/price.html)

「ZOOT NATIVE」 「ZOOT NEXT (固定IP 1個)プランの契約

(https://www.interlink.or.jp/service/zootnative/index.html)

今回は、「ZOOT NATIVE」と「ZOOT NEXT(固定IP 1個)を利用します。

事前に契約を済ませておき、特に、「ZOOT NEXT」の方は、割り当てられる固定IPやプロバイダ接続情報などの設定値を確認します。

申請は簡単にすることができ、プロバイダの発行も1日ほどもあれば完了できると思います。

(2ヶ月お試し期間があるのもいいですね!)

「IPv6」対応にする

ルータのconfig流し込み

まずは、ルータ(RTX 1210)をv6接続ができるようにするため、

configを追記します。

ひかり電話を利用している場合と、利用していない場合でconfigが異なるため、注意が必要です。

参考:http://www.rtpro.yamaha.co.jp/RT/FAQ/FLETS-HIKARI-NEXT/ipv6_ipoe.html

ipv6 prefix 1 ra-prefix@lan2::/64

ipv6 lan1 address ra-prefix@lan2::1/64

ipv6 lan1 rtadv send 1 o_flag=on

ipv6 lan1 dhcp service server

ipv6 lan2 dhcp service client ir=on

dns server dhcp lan2ngn type lan2 ntt

ipv6 route default gateway dhcp lan2

ipv6 prefix 1 dhcp-prefix@lan2::/64

ipv6 lan1 address dhcp-prefix@lan2::1/64

ipv6 lan1 rtadv send 1 o_flag=on

ipv6 lan1 dhcp service server

ipv6 lan2 address dhcp

ipv6 lan2 dhcp service client

dns server dhcp lan2今回、私が構築した環境では、「ひかり電話を契約していない」ため、RAプロキシの方を流し込みます。

IPv6に対応しているか確認

IPv6 チェックサイトにアクセスして、IPv6接続ができているか確認します。

(https://test-ipv6.com/index.html.ja_JP)

または、NTTのv6サービス情報サイトにアクセスできていれば問題ないことが確めます。

(https://flets.com/next/square/connect/)

「ZOOT NATIVE」を利用した「DS-Lite」接続の設定

DS-Liteを用いたconfig流し込み

参考1:http://www.rtpro.yamaha.co.jp/RT/docs/ipip/index.html#setting9

参考2:https://faq.interlink.or.jp/faq2/View/wcDisplayContent.aspx?id=468

ここからは、「tunnel 1」を作成し、そこをデフォルトにして「IPv4」と「IPv6」インターネットに接続します。

現状、PPPoEなどを利用されている場合には、この作業で切り替わります。

RAプロキシのタイプで、かつ、AFTRアドレスは、NTT東日本で使える「2404:8e00::feed:100」を設定します。(※参考2のURLの最後を参照。)

西日本で利用される方は、「2404:8e01::feed:100」などを利用してください。

拠点Aは光電話を契約していないため、RAプロキシです。

ip route default gateway tunnel 1

# LAN側設定 (自身の環境に合わせて変更します。)

ip lan1 address 192.168.100.1/24

# NGNとの接続設定は既に設定済みのため省略

# AFTRに対するIPIPの設定

tunnel select 1

tunnel encapsulation ipip

tunnel endpoint name 2404:8e00::feed:100

tunnel enable 1

# DHCPの設定は必要な場合のみ

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 xxx.xxx.xxx.xxx-xxx.xxx.xxx.xxx/24

# DNSの設定

dns server dhcp lan2DS-Lite接続に切り替わっているか確認

IPv6 チェックサイトにアクセスして、

transix網を利用して、IPv4・IPv6接続ができているか確認します。

(https://test-ipv6.com/index.html.ja_JP)

「ZOOT NEXT」の「PPPoE」接続を行う

基本的な通信をする「DS-Lite」側は確認ができたので、

ここからは「リモートアクセス」用の回線を整えていきます。

参考にさせて頂いたサイト

(https://blog.yuu26.com/rtx1210-filter-routing/)

まずは、PPPoEセッションを「LAN3ポート」で確立して、

そこで「ip route default gateway」をtunnel 1と pp 1それぞれに振り分けるよう流し込みます。

GUIも簡単にできるので、一度GUIで作ってからconfigを編集していくのも良いかと思います!

# PPPoE(固定IPv4)

pp select 1

description pp PPPoE_固定IPv4

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan3

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname 接続ユーザ名 パスワード

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp nat descriptor 1000

# NATの設定

nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 xxx.xxx.xxx.xxx udp 500

nat descriptor masquerade static 1000 2 xxx.xxx.xxx.xxx esp

nat descriptor masquerade static 1000 3 xxx.xxx.xxx.xxx udp 4500

nat descriptor masquerade static 1000 4 xxx.xxx.xxx.xxx udp 1701

ip filter 200100 pass * xxx.xxx.xxx.xxx udp * 500

ip filter 200101 pass * xxx.xxx.xxx.xxx esp

ip filter 200102 pass * xxx.xxx.xxx.xxx udp * 4500

ip filter 200103 pass * xxx.xxx.xxx.xxx udp * 1701

dns server pp 1

dns server select 500001 pp 1 any . restrict pp 1

# 基本はtunnel 1を通す / IPsec/L2TPはpp 1を通す

ip route default gateway tunnel 1 gateway pp 1 filter 500001 500002 5000003

リモートアクセスアカウントの作成

GUIで簡単にできるので、そちらでもOKだと思います!

私の場合は、リモートしてくるPCに対してDHCPで81-100のレンジでIPを振るようにしました。

# PPPoE経由でリモートさせるアカウントとIPレンジ

pp enable 1

pp select anonymous

pp bind tunnel11

pp auth request mschap-v2

pp auth username user01 123456

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp remote address pool xxx.xxx.xxx.xxx-xxx.xxx.xxx.xxx

ip pp mtu 1258

pp enable anonymous

# リモートアクセスVPN

tunnel select 11

tunnel encapsulation l2tp

ipsec tunnel 11

ipsec sa policy 11 11 esp aes-cbc sha-hmac

ipsec ike keepalive use 11 off

ipsec ike nat-traversal 11 on

ipsec ike pre-shared-key 11 text "事前共有キー"

ipsec ike remote address 11 any

l2tp tunnel disconnect time off

ip tunnel tcp mss limit auto

tunnel enable 11

# tunnnel番号ごとにtransport

ipsec transport 11 11 udp 1701

「Config」情報

私自身がテストしてうまくいった際のconfigです。

フィルター等も追記してみてはいますが、正しいかは正直分かりません。

(※ 自己責任でお願い致します。)

# IPsec/L2TPは「pp 1」を通す

ip route default gateway pp 1 gateway tunnel 1 filter 200100 200101 200102 200103

ipv6 prefix 1 ra-prefix@lan2::/64

ip lan1 address xxx.xxx.xxx.xxx/24

ip lan1 proxyarp on

ipv6 lan1 address ra-prefix@lan2::1/64

ipv6 lan1 prefix change log on

ipv6 lan1 rtadv send 1 o_flag=on

ipv6 lan1 dhcp service server

switch control use lan1 on terminal=on

description lan2 IPIP

lan linkup send-wait-time lan2 5

ipv6 lan2 address auto

ipv6 lan2 secure filter in 101000 101001 101002 110100 110101 110102 110103 110104 110105

ipv6 lan2 secure filter out 101099 dynamic 101080 101081 101082 101083 101084 101085 101098 101099

ipv6 lan2 dhcp service client ir=on

# PPPoE(固定IP)

pp select 1

description pp PPPoE_固定IPv4

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan3

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname "セッションID" "パスワード"

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102 200103

ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

pp enable 1

# リモートアクセスCLアカウント/IPレンジ

pp select anonymous

pp bind tunnel11

pp auth request mschap-v2

pp auth username "ユーザー名" "パスワード"

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp remote address pool xxx.xxx.xxx.xxx-xxx.xxx.xxx.xxx

ip pp mtu 1258

pp enable anonymous

# transix_IPv4(DS-Lite)

tunnel select 1

description tunnel transix_IPv4

tunnel encapsulation ipip

tunnel endpoint address 2404:8e00::feed:100

ip tunnel secure filter in 200030 200100 200101 200102 200103 100

ip tunnel secure filter out 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip tunnel tcp mss limit auto

tunnel enable 1

# リモートアクセスVPN

tunnel select 11

tunnel encapsulation l2tp

ipsec tunnel 11

ipsec sa policy 11 11 esp aes-cbc sha-hmac

ipsec ike keepalive use 11 off

ipsec ike nat-traversal 11 on

ipsec ike pre-shared-key 11 text "事前共有キー"

ipsec ike remote address 11 any

l2tp tunnel disconnect time off

ip tunnel tcp mss limit auto

tunnel enable 11

# IPv4 フィルター

ip filter 200000 reject 10.0.0.0/8 * * * *

ip filter 200001 reject 172.16.0.0/12 * * * *

ip filter 200002 reject 192.168.0.0/16 * * * *

ip filter 200003 reject 192.168.1.0/24 * * * *

ip filter 200010 reject * 10.0.0.0/8 * * *

ip filter 200011 reject * 172.16.0.0/12 * * *

ip filter 200012 reject * 192.168.0.0/16 * * *

ip filter 200013 reject * 192.168.1.0/24 * * *

ip filter 200020 reject * * udp,tcp 135 *

ip filter 200021 reject * * udp,tcp * 135

ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 200024 reject * * udp,tcp 445 *

ip filter 200025 reject * * udp,tcp * 445

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.1.0/24 icmp * *

ip filter 200031 pass * 192.168.1.0/24 established * *

ip filter 200032 pass * 192.168.1.0/24 tcp * ident

ip filter 200033 pass * 192.168.1.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.1.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.1.0/24 udp domain *

ip filter 200036 pass * 192.168.1.0/24 udp * ntp

ip filter 200037 pass * 192.168.1.0/24 udp ntp *

ip filter 200099 pass * * * * *

ip filter 200100 pass * xxx.xxx.xxx.xxx udp * 500

ip filter 200101 pass * xxx.xxx.xxx.xxx esp

ip filter 200102 pass * xxx.xxx.xxx.xxx udp * 4500

ip filter 200103 pass * xxx.xxx.xxx.xxx udp * 1701

ip filter 500000 restrict * * * * *

ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udp

# NAT

nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.1.1 udp 500

nat descriptor masquerade static 1000 2 192.168.1.1 esp

nat descriptor masquerade static 1000 3 192.168.1.1 udp 4500

nat descriptor masquerade static 1000 4 192.168.1.1 udp 1701

# L2TP on

ipsec auto refresh on

ipsec transport 11 11 udp 1701

# IPv6 フィルター

ipv6 filter 101000 pass * * icmp6 * *

ipv6 filter 101001 pass * * tcp * ident

ipv6 filter 101002 pass * * udp * 546

ipv6 filter 101099 pass * * * * *

ipv6 filter 110100 pass * * udp * 500

ipv6 filter 110101 pass * * esp

ipv6 filter 110102 pass * * udp * 4500

ipv6 filter 110103 pass * * udp * 1701

ipv6 filter dynamic 101080 * * ftp

ipv6 filter dynamic 101081 * * domain

ipv6 filter dynamic 101082 * * www

ipv6 filter dynamic 101083 * * smtp

ipv6 filter dynamic 101084 * * pop3

ipv6 filter dynamic 101085 * * submission

ipv6 filter dynamic 101098 * * tcp

ipv6 filter dynamic 101099 * * udp

tftp host xxx.xxx.xxx.xxx

telnetd host lan

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dns host lan1

dns server xxx.xxx.xxx.xxx

dns server pp 1

dns private address spoof on

wins server xxx.xxx.xxx.xxx

schedule at 1 */* 00:00:00 * ntpdate ntp.nict.jp syslog

l2tp service on

statistics traffic on

statistics nat on